內容表格

沒有標頭在Unifi AP產品上對於SSID的實作設計提供了VLAN支持, 使得不同的SSID加入對入不同的VLAN可以實現不同的網段區隔.

本篇將說明使用VLAN建立不同SSID對應不同部門, 搭配FortiGate支持的BYOD佈署策略提供對client的增強性管理, 強化對設備端的有效控制.

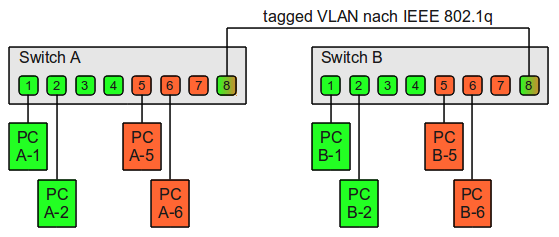

一個VLAN的架構使得從client送出去的frame在二層環境下的途中將會被tagged, 以標示VLAN的frame. 再轉發到最後的目的端操作untagged的行為取得原來的frame, 這是一個典型的VLAN I/O.

為了要識別被tagged的VLAN frame, 其二層以上的環境設備必須要能夠至少支持802.1q的標準協定. 例如L2 switch必須要能夠實現VLAN frame的轉發, 操作tagged或著untagged的行為.

對於Uifi AP的實務, 將設計成一個環境有三個部門對應不同的SSID:

VLANS={ V1, V2, V3}, use fct reg key

V1=> UNIFI_V1, vlanid=2, allowed_devices=[ALL;FCT_REQUIRED_FOR_WIN_AND_MAC]

V2=> UNIFI_V2, vlanid=3, allowed_devices=mobile(android, iphone), windows[FCT_REQUIRED]

V3=> UNIFI_V3, vlanid=4, allowed_devices=mobile[ALL], mac, windows

首先透過AC進行對Unifi AP的VLAN設定操作, 如下圖完成了3個部門取得的SSID.

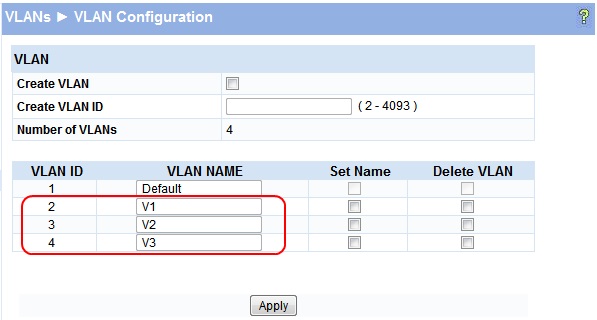

透過HP的Switch建立三組對應的VLAN區段, 如下圖所示(V1, V2和V3):

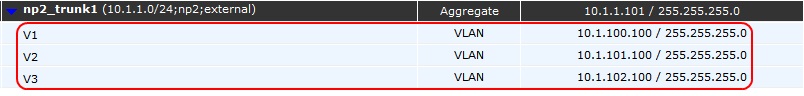

在FortiGate上對指定的PHY port同樣建立三組指定的VLAN區段, 下圖將這三組掛在LACP port上:

- Was this page helpful?

- 標籤 (Edit tags)

- 什麼連接到這裡

文件 6

| 文件 | 大小 | 日期 | 附件上傳者 | |||

|---|---|---|---|---|---|---|

| 201301021753.gif 無描述 | 39.15 KB | 17:53, 2 Jan 2013 | vxr | 動作 | ||

| 201301021757.png 無描述 | 29.89 KB | 18:01, 2 Jan 2013 | vxr | 動作 | ||

| 201301021804.gif 無描述 | 21.76 KB | 18:14, 2 Jan 2013 | vxr | 動作 | ||

| 201301021806.gif 無描述 | 10.37 KB | 18:06, 2 Jan 2013 | vxr | 動作 | ||

| 201301021842.jpg 無描述 | 41.73 KB | 18:45, 2 Jan 2013 | vxr | 動作 | ||

| 201301021848.jpg 無描述 | 31.32 KB | 18:50, 2 Jan 2013 | vxr | 動作 | ||