FortiASIC(NPU)封包硬體加速

內容表格

沒有標頭規格就懶地說了...

http://www.fortinet.com/products/fortigate/60C.html

這款作為一個純高速防火牆..

夠及格!...

不開UTM這類服務, 舊款的80C, 110C, 111C等都不是對手......

不過就是一個重點特別要注意!...

這沒有看他的Hardware技術文件, 不會曉得這部分的重要性...

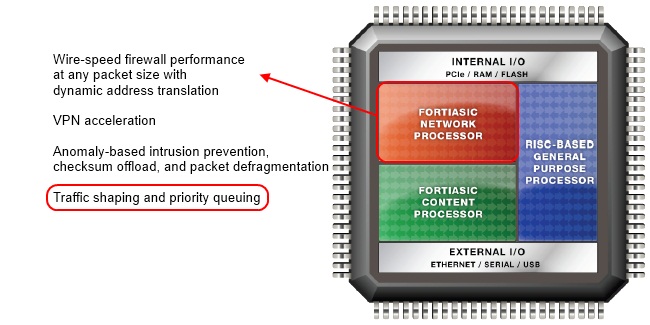

一個特徵就是它是一顆SoC做進去, 重點內容就是NP+CP+CPU的集合體

但是最大關鍵是在他的NP...

這是大幅提升性能的重大關鍵...

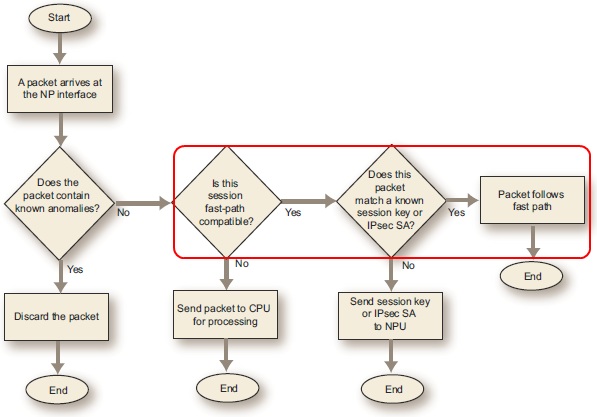

FortiASIC透過FastPath啟用硬線加速電路可以大幅加速packet I/O processing...

不過啟動限制條件頗多的(請見技術文獻)...

CPU性能, 坦白講不怎麼樣, 比80C的Celeron 600MHz還爛...

所以只有靠NP+CP的協助...

但是他的CP0能做的事也有限...

所以開UTM服務是非常不建議!..

大多情況下應該要確保封包能大量給NP進行加速處理

因此一定要設法將大部分的packet丟給NP做FastPath加速..

這該死的限制條件, UTM要全關..

Traffic Shaping可以保存, 因為那跟UTM無關...

FastPath可以透過以下CLI指令啟動:

透過Session Monitor可以查看流進來的packet是否透過FastPath進行ASIC加速(只要丟到NPU就是賺到了)...

一個很簡單的暴力測試, 用續傳軟體即可測..

沒有FastPath丟去NP進行加速的情況下..

這是60C, 只有悲劇可以形容...

這是80C, 80C沒有NP, 因此只能丟到傳統的CPU進行操作...

60C透過NP啟用FastPath進行大規模加速後:

這是非常明顯的變化, NP使用FastPath起了一個非常大的作用....

CPU資源得以繼續負載其他任務...

作為UTM來說, 這款完全不及格, 性能實在太差!...

但是拿來做為純高速防火牆其實是相當合適的...

要注意的是!如果使用FortiAP或著FortiWiFi建立VAP的話...

很可惜!由VAP跨到PHY送出來的packet無法丟給NP處理, 他只能被CPU照單全收...

因此要注意!!..要配置無線網路還是使用第三方的AP送出給60C, 這樣便可允許NP進行加速...

1. 這款不支援LACP, 不能聚合PHY...

2. 這款不支援Jumbo Frame

3. NPU無法加速本身AP的wireless packet(跨VAP吃不了), 需使用3rd-party AP達成...

ASIC NPU basically can't processing WiFi unit(wireless) logical interface.

4. 不要開UTM(CP0特徵不足), 做單純的防火牆可以提供有效的性能保證...

5. 這款可以建VDOM, 但是建議做2~3個就好

6. DRAM是焊死的, 不能換...

7. 支援VLAN, 可以TRUNK(VLAN出來的packet(tagged)可以被NPU加速)

8. 要用AP的話, 不要開Rogue AP detection, 他會消費CPU資源, 除非你是透過FortiAP做monitor, 那情況會不一樣..

9. 這款要透過CLI微調, 微調後即可達到有效的性能保證(參考Fortinet KB, 可以大幅節省系統資源)

10. FortiOS 4.0MR3功能強大, 調整性高..

11. IPSec/SSL VPN能透過CP0/NPU提供ASIC硬線加速設計(*這是非常有效的)...

12. rev.2 的60C內建的8GB FLASH是焊死的, 不能換(*~!!@#$%^&*())...

13. 支援Web caching, 不過FLASH太小了, 不要做!!..

14. 沒有給RJ-45 to RS-232 console line, 只有附USB cable, 可以使用FortiExplorer..