FortiAP 220B(Indoor)

內容表格

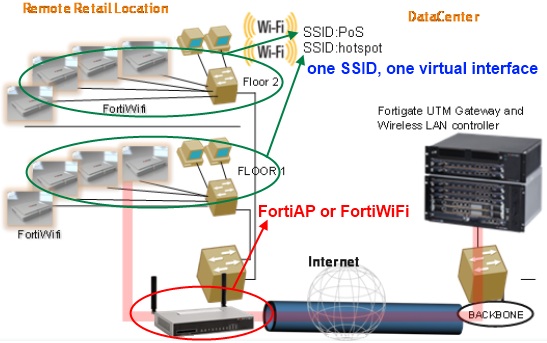

沒有標頭FortiAP是Fortinet推出的一款輕型(thin)無線AP, 是一款單純的AP. 規格書上標明Zero Configuration, 採用CAWAP協定, 暗示了本身幾乎不需要做任何設定(P1). FortiAP這一系列主要是用來配套FortiGate產品, 與之類似的有FortiWiFi系列(20C/40C/50B/60C...). 它不具備任何常見的功能, 也無法單獨進行調整(P1), 只有當連接到FortiGate時, 才可以允許相關功能維護(透過FortiOS系統).

從上圖外觀可以清楚的看出它是隱藏式天線, 無法更換. 根據規格書上顯示是2R2T, 以222B產品推論來看, 應該是常見的2dbi. 因此這部份就真的沒甚麼好講的, 除此之外還附帶特別的monitor功能(兩組)提供AP-scan機能. 從實際的物品來看看, 如圖下所示:

圖中可以看出它有7組LED標示燈, WiFi1~3標示天線使用部分, 因為是2R2T, 當Radio1和Radio2透過FortiOS開啟時, 便會亮起, WiFi3部分無法使用, 應該是針對3R3T產品(未來?, Fortinet目前沒有). ETH則是骨幹部分, 連到FortiGate所使用, ethernet規格為GbE, 剩下那三組就不再提起.

背面的部分實在簡單, USB目前不可用, 規格書只說明for future use, CONSOLE當然就是需要RJ-45 to RS232 cable開通CLI使用, 針對特殊情況下. ETH PoE就是可以拿來連接FortiGate, 而外它還支持802.3af, 可以免AC電源連接, 當然這個前提是必須要先有PoE adapter.

這邊先接入CLI模式來看看這個AP提供了那些機能, 請注意! 它沒有任介面提供, 沒有GUI, 一般情況下也無法通訊.

當AP進行初始化的時候, 可以看到這些啟動資訊, DRAM buffer為64MB, FLASH為16MB, 一顆SoC從編號應該可以猜出是Atheros的AR7100.

http://www.atheros.com/media/resourc...e_23_file2.pdf

這棵SoC上的MIPS處理器可以負責一些附加價值業務, 例如AP-scan. 由於FortiAP提供的機能非常單純, 因此這顆MIPS能做的事不多, 大多都是FortiGate做掉.

FortiAP的設計是遵循CAWAP(Control And Provisioning of Wireless Access Points)規範, 意味著AP本身的大多業務是交由上層可支援設備(FortiGate)來處理, CAWAP標準可以參考RFC-5415及RFC-5416文件:

1. http://tools.ietf.org/html/rfc5415

2. http://tools.ietf.org/html/rfc5416

透過CAWAP的實作, Fortinet規劃了兩種實體設備類型, 負責不同的業務操作: AP(WTP)和AC.

1. AP: Access Point, 即無線收發端本身, 通常僅是單純對無線數據(wireless frames)的收發送操作, 又稱WTP(*).

2. AC: Access Controller, 當AP傳送過來的數據, 將會轉交由AC單元進行處理, AC會乘載大多業務操作.

* WTP: Wireless Termination Point

將AP和AC與Fortinet的設備進行對應, AP即為FortiAP; 而AC則是可支持的FortiGate. 基於CAWAP規範的實際, 如下幾個重點:

嗯嗯, 嵌入式設備常看到的BusyBox OS, Fortinet針對FortiAP提供了好幾種自訂化參數供以在FortiGate進行AC-discovery階段時所用, 如下圖所示:

這些參數在有些情況下是非常有用的, 例如FortiGate混合型架構或著多層式串聯(L2+L3...). AC探測(Discovery)指的是FortiGate對FortiAP的探測, 由於FortiAP是Zero-configuration, 除了AC探測之外, 幾乎不會負責一般應用, 像是NAT, DHCP等, 它都不具備. 所以AC探測就顯得非常重要了! 這個探測的關鍵在於FortiGate要如何與FortiAP進行通訊, 從上述的參數可以看到ADDR_MODE, 這是定址模式. STATIC是我特意在特殊情況下使用的, 它的預設值會是DHCP. 探測模式使用DHCP針對大多情況下可以適用. DHCP階段:

1. 0.0.0.0/24來源, port 67~68=[廣播]=>255.255.255.255/32

2. Gateway來源網段, port 67~68=[廣播]=>255.255.255.255/32

3. FortiAP取得IP, 之後以預設的 5246 port定期與FortiGate通訊(Multicast or Broadcast).

[for example]

Broadcast DHCP request:

to wan1-- 0.0.0.0.68 -> 255.255.255.255.67: udp

to wan1 -- 192.168.8.1.67 -> 192.168.8.2.68: udp

The FortiAP unit is assigned the IP address 192.168.8.2. It will then communicate with the WiFi controller on 192.168.8.1 using the CAPWAP control port 5246.

5246的AC port(udp)是官方預設的數值, 用以與FortiGate溝通所使用. 除非有必要, 否則不應隨便去更改. 有一點請注意, 它的預設廣播型態是multicast, 預設值的DST address為: 240.0.1.140的典型multicast網段. 如果有穿過像是L3設備等, 請把mutlicast放行, 否則怎麼樣也不會通. 下述是一個例子.

for example:

FortiAP[DMZ]FGT 110C(TP)[wan1]<==>[wan1]FGT 60C[wan1]VTU-R

<<includes>>{

vap1[DMZ]FGT 110C(TP)[vlan1@wan1]<==>[vlan1@wan1]FGT 60C[wan1]VTU-R

vap2[DMZ]FGT 110C(TP)[vlan2@wan1]<==>[vlan2@wan1]FGT 60C[wan1]VTU-R

}

110C處於TP mode, 這表示主要只負責firwall與UTM的單純業務, 60C則作為DHCP Server配發IP, vap稍後會再提起, 你可以當作FortiAP作為PHY可以建立多個VAP(Virtual AP), 這是與其他AP非常不同的地方, 而且很有實用價值. 從上述例子可以看出似乎是非常合理的, 當然一般情況它是可以運作, 由於牽涉到這是混合架構, 又有VLAN參雜, 這時可能會導致網路效能下降, 有時開網頁莫名其妙出錯. FortiGate預設會是同一個collision domain[def: 0], VLAN的多組產生會涉及到效能上的議題, 因此需要特別處理, 可以透過CLI將collision domain進行切割: set forward-domain [var|var is number].

切割完後使VLAN隔離, 有效提升網路性能(非常重要!), 不過在這個例子下會使得FortiAP發生異常.

當使用110C 作為FortiAP的通訊設備, 這表示WTP會建立在110C上, 由於針對VLAN導致網路效能嚴重下降, 必須切割collsion domain隔離, 但是卻發生FortiAP無法通訊的情況. 也就是說collision domain雖然被切割掉, 在獨立的情況會被判別不會碰撞, FortiAP建立在110C的TP模式下, 使得60C作為DHCP server莫名其妙收到重複的封包訊息. 以下是透過CLI的簡單ping測試:

因DHCP的特徵可能會導致FortiAP的異常通訊, 顯然在這種情況下, 怎麼試都不會通. 這表示AC-discovery下就會失敗. 有幾種solution可以避開:

1. 透過FortiAP的CLI(BusyBox)設定為static configuration可以完全避開.

2. 將110C的TP mode改為NAT mode, 當然! NAT與TP的記憶體資源占用有不同的明顯差異.

3. 將WTP的建立做在60C上, 同樣可以達到效果. 但是FortiAP建立的VAPs便會無法透過110C進行業務功能操作, 例如QoS.

顯然, 第一方案是可以考慮的, 但是必須要從FortiAP的BusyBox進行對組態參數的更改. 當然! 第二方案也是可行, 不過TP轉NAT可能會破壞現有網路架構, 而且NAT會大幅提升記憶體資源占用, 另外不會pass-through. 最後的solution不是不行, 不過沒甚麼意義! 因為UTM不會對FortiAP建立的VAPs進行任何操作, 它僅僅只是轉發(只是一個bridge). 因此這個方案不如把FortiAP接在60C下.

在上述的案例, 如果僅僅只是單純的混合架構, collision domain沒有切. 那麼可以不必理會, 但是要注意mutlicast的轉發:

總結說明在AC探測下, FortiAP與FortiGate總共提供的通訊模式:

1. Multicast, 預設模式

2. Broadcast

3. Static IP

Broadcast我沒提到, 但是我不建議使用. 特殊的案例推薦使用Static IP, 除了不必為了一組AP建立DHCP之外, 還可以節省記憶體資源. 如果是以FortiWiFi作為轉換(將WiFi unit上的無線AP功能切換到managed AP轉交給其他FortiGate管理與資源負載), 使用的做法比較不同, 以下是相關的commands:

AC-discovery極為FortiAP的佈署階段, 這個前置作業非常重要! 根據不同的環境進行設定與維護, 因此預設模式(Multicast, DHCP)並不一定符合需求, 得視當時的條件而定.

在預設的DHCP模式下, 以mutlicast廣播, 從DHCP server, 如果是FortiGate會有一些特殊設定. 如下圖所示的DHCP Server建置畫面:

從上圖看到特別需要提起的是紅框圈起的Options項目部分, 即為OPTION CODE, 這個CODE主要可以與FortiAP或著FortiWiFi預設的OPTION CODE進行核對與綁定.

OPTION CODE如果為符合, 便可以和FortiAP進行綁定(bind), 將輸入的16進位(Hex)轉換為IPv4位址指派給FortiAP:

C0A819C3=> C0.A8.19.C3=> 192.168.25.195

如果同時存在兩組AP以上, 則需要將其它的AP進行OPTION CODE的更改, 以免衝突. 此為一個簡單的DHCP配置ForiAP應用. 當multicast廣播時, FortiGate便會探測到FortiAP的存在, 這時從Managed AP項目可以看到新增的控制器.

預設是未授權, FortiAP必須要事先經過授權過後才能通訊使用. 但是在授權之前, 相關的AC探測會試圖完成(失敗的話會是Disconnected).

當授權認可過後, 便可以對該AP進行配置與維護. 並且可以查看AC探測後相關的連線資訊.

除了查看資訊以外, 也可以升級f/w, 反授權與重新啟動等...這些操作. AP的設定不會是固定, Fortinet可以彈性設定多組的AP profile進行客製化. 這部分必須是機型的model而選定. 如下圖所示:

FortiAP 220B支援dual-band, 因此可以運行在2.4G和5G的不同頻帶下, 但是5G只能在radio 1下設定. 有一點要注意! 40MHz頻寬只能在5G使用, 2.4G不支援. FortiAP允許多SSID共通綁定, 除此之外使用FortiOS也可以設定多組Managed AP綁定同一個SSID. SSID部分是這款AP與其他AP稍微不同的地方, FortiAP可以當成是一個PHY, 從這PHY建立多組的VAPs(有限制, 大約可以建立14組左右).

各種VAP可以適用在不同的業務管理, 比方說水平式布局管理各部門配置, 以policy-based configuration配置不同部門所能使用的QoS, 封包優先權等...

一組SSID的建立會綁定一組虛擬介面的產生(可以當成是一個VAP), 同時也可以決定是否配置DHCP. 視當時環境而定, 下圖為SSID的建立畫面, 這是TP模式下部分, 如果為NAT模式則會多出DHCP的配置設定.

SSID建立會綁一組虛擬介面, 即為一個VAP, TP模式下可以使得多組SSID透過policy對應同一DHCP Server去共網段. 如果NAT則需要換一些手法, 例如做combined, 可參考相關的文獻:

http://kb.fortinet.com/kb/microsites...200%2037796535

從上圖可以看到Rogue AP Settings部分, 以為AP Scan機能. FortiOS提供的AP Scan可以如下配置:

1. 建立獨立的Monitor去綁在某個radio下

2. Monitor可以與一般資料收送混合傳送.

第一方案不會有任何干涉, 他是獨立的, 因此不會影響. 第二方案會影響一般資料傳輸, 它一定要透過CLI進行微調. FortiAP對於AP-scan機能操作會在本身的MIPS處理器這邊做掉, 因此他不會太大影響FortiGate的CPU機能, 但是FortiWiFi的情況就不一樣了, 該unit內置的WiFi controller使用AP-scan將會對CPU造成明顯的影響. 以60C來說, 將會消費15~20%的CPU資源, 因此可以說是相當寶貴, 一種solution就是做成managed AP由其它機能更好的FortiGate進行管理與操作.

當啟用AP-scan機能後, 便會定期執行背景掃描. Rogue AP On-Wire是一種授權防護機制, 可以對跨入到FortiAP的連線裝置進行封鎖. 這項機能啟用之後, 便會出現一個新的GUI monitor提Rogue AP的預覽, 如下圖所示:

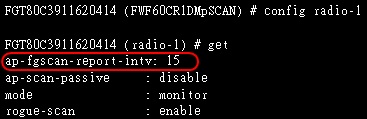

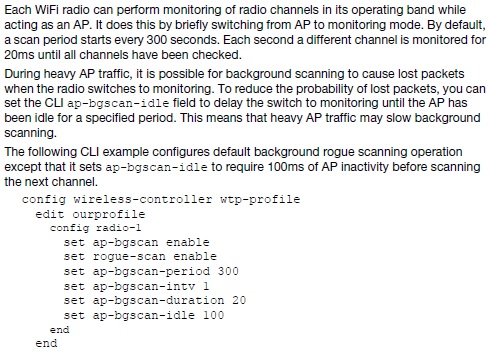

從上圖可以看出透過右鍵選擇是否標記為Rogue或著Accepted, 決定接受連線或著封鎖. 該功能會定期產生回報(report), 從Event Log可以查看. 如果將AP-scan合併成背景掃描活動, 可能會影響無線網路傳輸性能, 因此需要藉由CLI進行調整:

AP-scan的週期回報是15秒左右, 這是預設值. 當然! 可以透過CLI進行調整, 最高可以拉到600秒做延期回報.: